Androidユーザーの銀行アプリや暗号通貨アプリを狙うマルウェアの新種が発見され、生体認証をブロックしてパスワードを盗み出そうとするなど、驚くべき進化を遂げていることが明らかになりました。

このマルウェア「Chameleon」は、2023年初めに初めて発見されました。Google Playストアではなくフィッシングサイト(実在のサービスや企業を騙った偽サイト)など様々な手口で、正規のアプリに偽装して配布。主に金融アプリを対象とするため、「バンキング型トロイの木馬」と呼ばれます。

その特徴は、被害者のデバイスを操作することで、アカウント乗っ取り(ATO)やデバイス乗っ取り(DTO)攻撃をすること。これらの機能は、アクセシビリティ(ユーザー補助)サービスの悪用に依存しています。

さて、最新のChameleon亜種(すでに出回ったマルウェアの一部改変版)は、Chromeブラウザを装っている場合もあるとのこと。元々がオーストラリアとポーランドに限定されていたものの、こちらはイギリスとイタリアで発見。犯罪者が狙う地域が広がっているわけです。

インストールすると、Chameleonは「アクセシビリティ・サービスを有効」にしつつ「生体認証プロンプト(指紋認証などを促すメッセージ)をオフ」にします。

まずAndroid 13以降であれば、アクセシビリティ・サービスを有効にする案内ページを表示。1つ1つ手順を教えて親切なフリをして、ユーザー自らにスマホのガードを解かせ、PINコードも盗み出すというわけです。

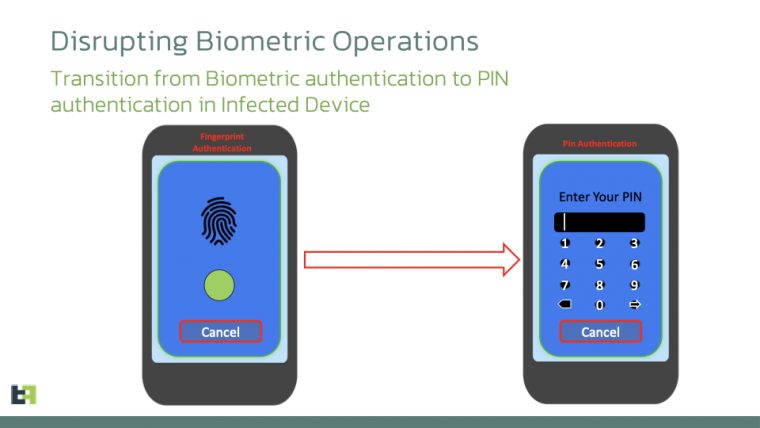

そしてKeyguardManager APIとアクセシビリティイベントを使い、ロック画面ににつき生体認証やパターン、パスワードなどの保護状態を評価。そこで一定の条件を満たすと、生体認証からPIN認証に移行。これにより生体認証がバイパスされ、トロイの木馬が自由にデバイスのロックを解除できるようになります。

もしも生体認証が有効であれば、登録したユーザーがスマホで指紋認証や顔認証を行う必要があります。が、生体認証をスルーできるなら、より遠隔操作でPINによりロック解除でき、その後にキーロガー(キーボード入力を記録するソフト)経由で暗証番号や、他のアプリのパスワードも盗み出せることになります。

Googleはこのマルウェアを認識しており、自社ストアのPlayプロテクトがユーザーを保護するとThe Hacker Newsに語っています。なるべくGoogle Playストアや、信頼性の高い大手アプリストア以外でのダウンロードは控えたいところです。

Source:Threatfabric

via:BGR